Comment configurer Google LDAP sur Omada Gateway ?

Contenu

Configuration d'un profil LDAP Google

Configuration d'une règle VPN basée sur l'authentification LDAP Google

Introduction

La fonctionnalité Google LDAP de la gamme Omada Gateway fonctionne comme un client LDAP. Elle est principalement utilisée à deux fins :

- Authentification du portail en mode autonome

- Authentification VPN en mode autonome,incluant l'authentification pour OpenVPN, L2TP et PPTP. En mode contrôleur, seule cette fonctionnalité est prise en charge par OpenVPN..

Exigences

- Contrôleur logiciel/matériel Omada ou Omada Central

- Passerelle Omada

- Serveur LDAP Google (serveur LDAP payant de Google)

Configuration

Configuration d'une règle VPN basée sur l'authentification LDAP Google

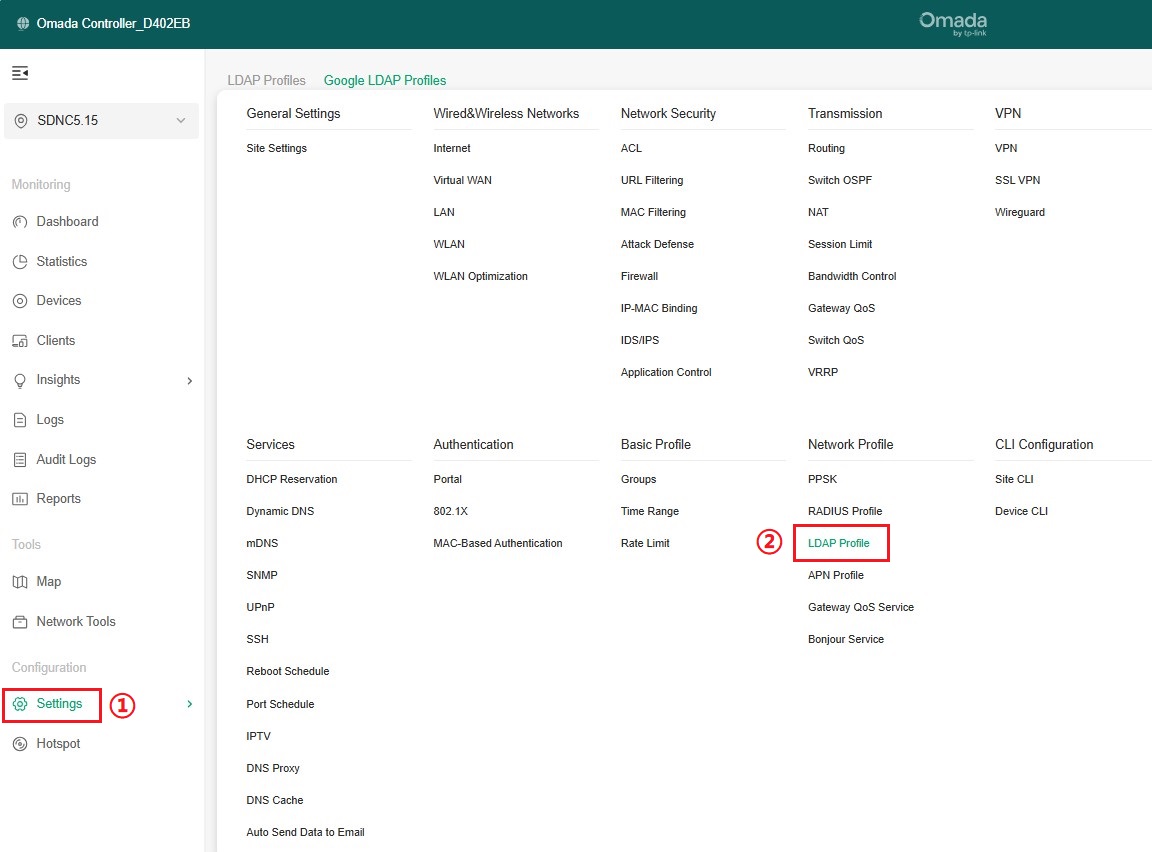

Étape 1. Dans Paramètres du contrôleur > Profil réseau > Profil LDAP, cliquez sur Créer un nouveau profil LDAP.

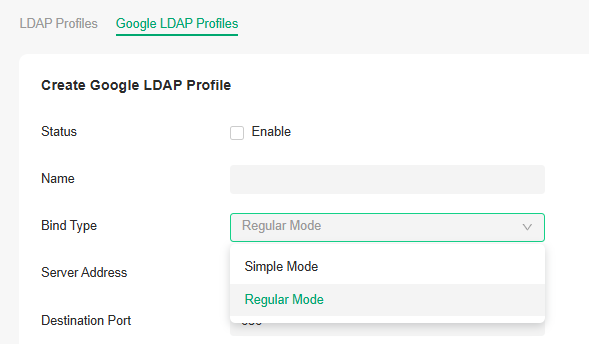

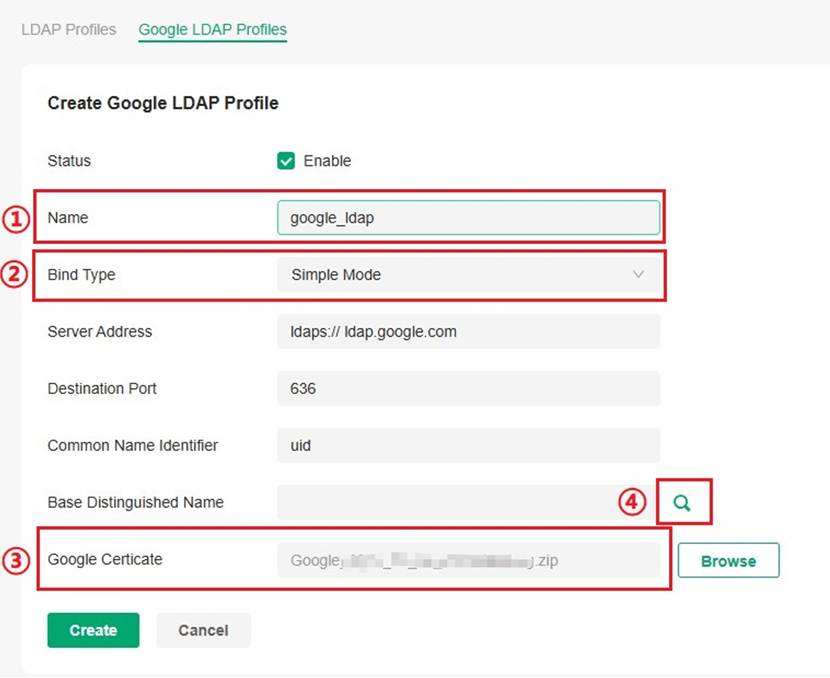

Étape 2. Choisissez le type de liaison et configurez le profil en conséquence..

Deux modes de liaison sont disponibles :

- Mode simple : les clients LDAP envoient uniquement des requêtes de liaison, sans compte administrateur ni autorisation de recherche. Ce mode est principalement utilisé lorsque les comptes d’authentification appartiennent au même nœud d’annuaire LDAP.

- Mode standard : les clients LDAP peuvent envoyer des requêtes de liaison et des requêtes de recherche avec un compte administrateur. Ce mode est utilisé lorsque les comptes d’authentification appartiennent au même nœud d’annuaire LDAP ou à des nœuds différents.

En mode simple, vous devez renseigner les paramètres suivants :

- Adresse du serveur : URL du serveur LDAP Google, par défaut ldap.google.com.

- Port de destination : ID du port du serveur LDAP, défini par défaut sur 636.

- Identifiant du nom commun : Généralement « uid », doit correspondre à la configuration utilisateur sur le serveur LDAP Google.

- Nom distinctif de base : Nœud racine du serveur LDAP où se trouvent les utilisateurs à authentifier. Vous pouvez cliquer sur le bouton de recherche à droite pour afficher l’arborescence et sélectionner un nœud.

- Certificat Google : Le serveur LDAP Google génère automatiquement un certificat.

Procédure de téléchargement du certificat :

- Connectez-vous à votre console d'administration Google.

- Accédez à Applications > LDAP.

- Sélectionnez un client.

- Cliquez sur la carte Authentification.

- Cliquez sur GÉNÉRER DE NOUVEAUX CERTIFICATS.

- Téléchargez le certificat depuis la fenêtre Certificats.

- Importez le fichier .zip dans le champ Certificat Google.

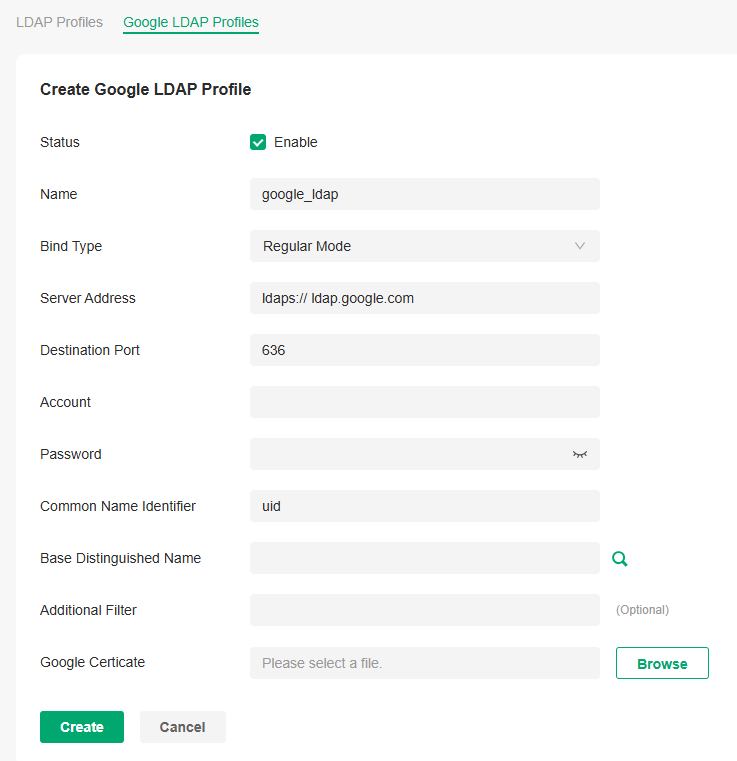

En mode normal, les paramètres supplémentaires suivants sont pris en charge :

- Compte : Identifiants du serveur LDAP Google (spécifique au mode normal)

- Mot de passe : Identifiants du serveur LDAP Google (spécifique au mode normal)

Comment obtenir votre identifiant et votre mot de passe :

- Connectez-vous à votre console d'administration Google.

- Accédez à Applications > LDAP.

- Sélectionnez un client.

- Cliquez sur la carte Authentification.

- Cliquez sur GÉNÉRER DE NOUVEAUX IDENTIFIANTS. Vous pourrez alors consulter le mot de passe dans la fenêtre Identifiants d'accès.

- Filtre supplémentaire : (Mode normal uniquement) — Filtre supplémentaire ; une fois renseigné, le compte doit correspondre à la valeur du filtre pour être authentifié.

Configuration d'une règle VPN basée sur l'authentification LDAP Google

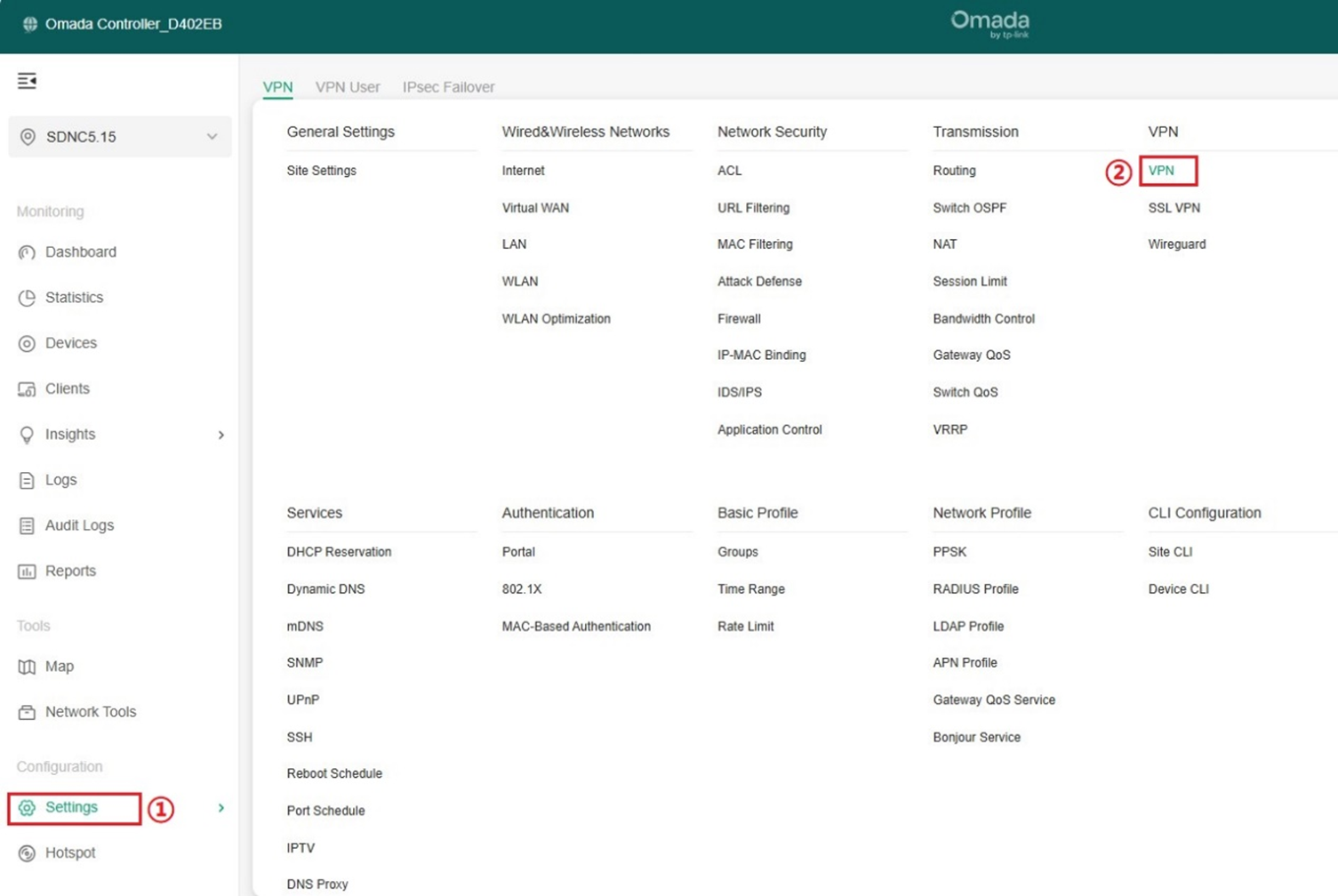

Step 1. Go to the Controller management page: Settings -> VPN -> VPN.

Cliquez sur le bouton « Créer une nouvelle stratégie VPN » pour accéder à la page de configuration.

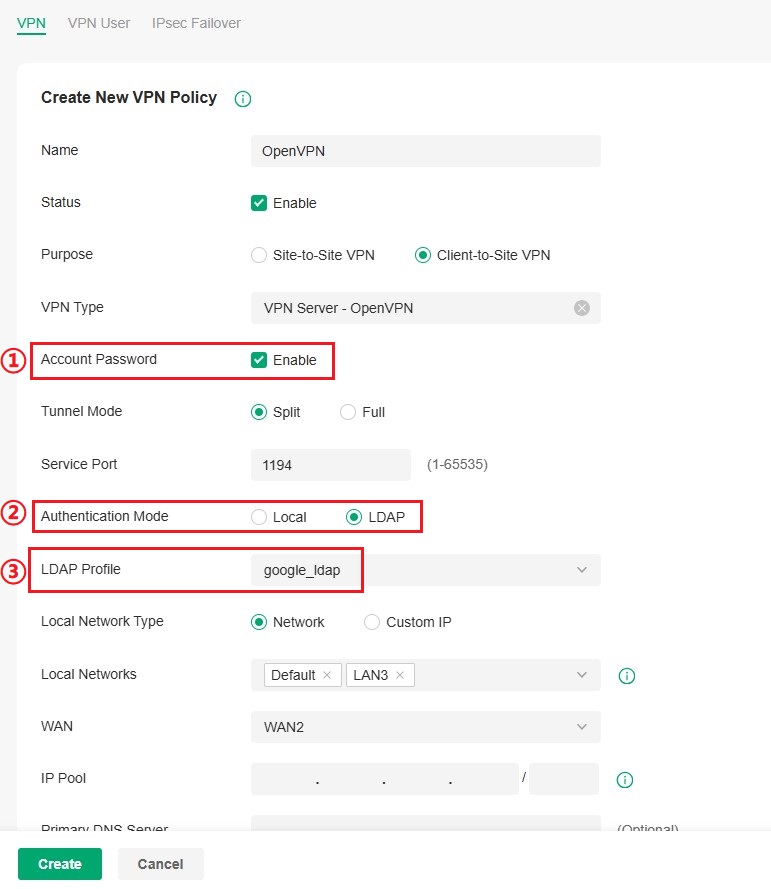

Pour OpenVPN basé sur l'authentification Google LDAP, sélectionnez VPN client-site > Serveur VPN > OpenVPN.

Activez le mode Mot de passe du compte, sélectionnez le profil Google LDAP précédemment créé et configurez les autres paramètres selon le Guide de configuration VPN

Conclusion

Cet article a présenté les étapes de configuration d'un profil LDAP Google sur les périphériques de la série Omada Gateway et son application à l'authentification VPN.

Pour en savoir plus sur chaque fonction et configuration, veuillez vous rendre dans le Centre de téléchargement pour télécharger le manuel de votre produit.

QA

Q1. Pourquoi est-il impossible de se connecter au serveur LDAP lors de la configuration du profil LDAP ?

A1. Veuillez vérifier que les paramètres de votre serveur LDAP sont correctement configurés. Vous pouvez le faire à l'aide d'un client LDAP standard avec les mêmes paramètres.

.