목차

목표

이 문서에서는 Microsoft 엔터프라이즈 애플리케이션에서 Omada 컨트롤러로 리디렉션하기 위해 컨트롤러에서 Microsoft Entra/Azure 관리 플랫폼 및 SAML SSO 설정을 구성하는 방법을 소개합니다.

요구 사항

- Omada 컨트롤러 (소프트웨어 컨트롤러 / 하드웨어 컨트롤러 / 클라우드 기반 컨트롤러)

- Microsoft Entra/Microsoft Azure

소개

SAML SSO는 당사자 간의 인증 및 권한 부여 데이터 교환을 위한 XML 기반 개방형 표준으로, 특히 ID 공급자(IdP)와 서비스 공급자(SP) 간에 사용됩니다. 이를 통해 사용자는 한 번 로그인하면 각 시스템에서 다시 로그인할 필요 없이 여러 시스템에 액세스할 수 있습니다.

이 문서에서는 Microsoft Entra 및 Omada 클라우드 기반 컨트롤러 v5.15.16을 예로 들어 SAML SSO를 구성하는 방법을 설명합니다.

설정

구성에는 IDP 구성이 포함됩니다,

1단계. Microsoft Entra 관리 센터로 이동합니다: 기본 카테고리 - Microsoft Entra 관리 센터. 애플리케이션을 클릭한 다음 엔터프라이즈 애플리케이션을 선택합니다.

새 애플리케이션을 클릭하여 Microsoft Entra 갤러리를 탐색합니다.

애플리케이션 생성을 클릭합니다. 애플리케이션의 이름을 입력하고 만들기를 클릭합니다.

2를 선택합니다. 통합 인증을 설정합니다.

2단계. SAML 인증서를 구성하려면 SAML 단위를 클릭합니다.

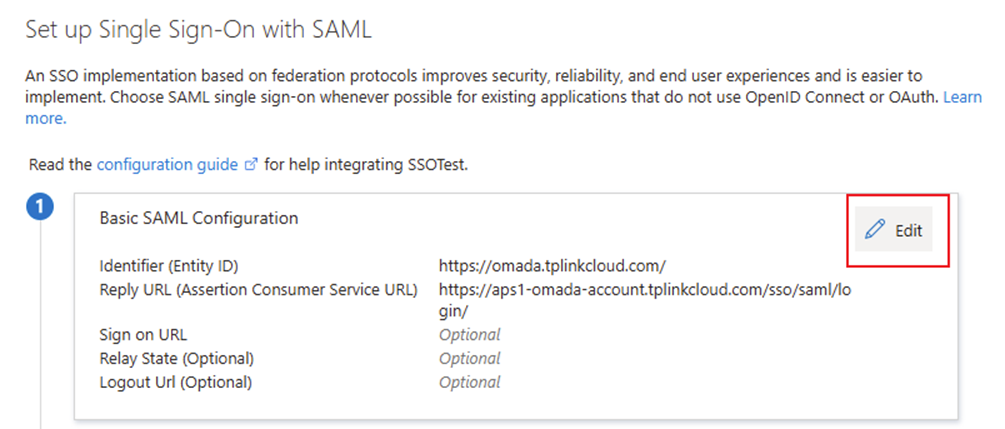

기본 SAML 구성에서 편집을 선택하여 구성을 구성합니다.

여기서는 클라우드 기반 컨트롤러를 예시로 사용합니다.

- 식별자(엔티티 ID): 여기 텍스트 표시줄에 Omada Cloud의 도메인을 입력합니다: https://omada.tplinkcloud.com/. 소프트웨어 컨트롤러와 하드웨어 컨트롤러의 경우, 엔티티 ID를 컨트롤러의 "IP 주소 + 포트"로 설정할 수 있습니다. 예: https://192.168.10.11:8043.

- 회신 URL(어설션 소비자 서비스 URL): 여기서 이 텍스트 입력란에 SSO 로그인 도메인을 입력합니다. https://aps1-omada-account.tplinkcloud.com/sso/saml/login/ 소프트웨어 컨트롤러 및 하드웨어 컨트롤러의 경우 엔티티 ID를 "IP 주소 + 포트 + /sso/saml/login"으로 설정할 수 있습니다(예: https://192.168.10.11:8043/sso/saml/login ).

SAML 인증서로 이동한 다음 페더레이션 메타데이터 XML > 다운로드를 클릭하여 IdP 메타데이터 파일을 다운로드합니다.

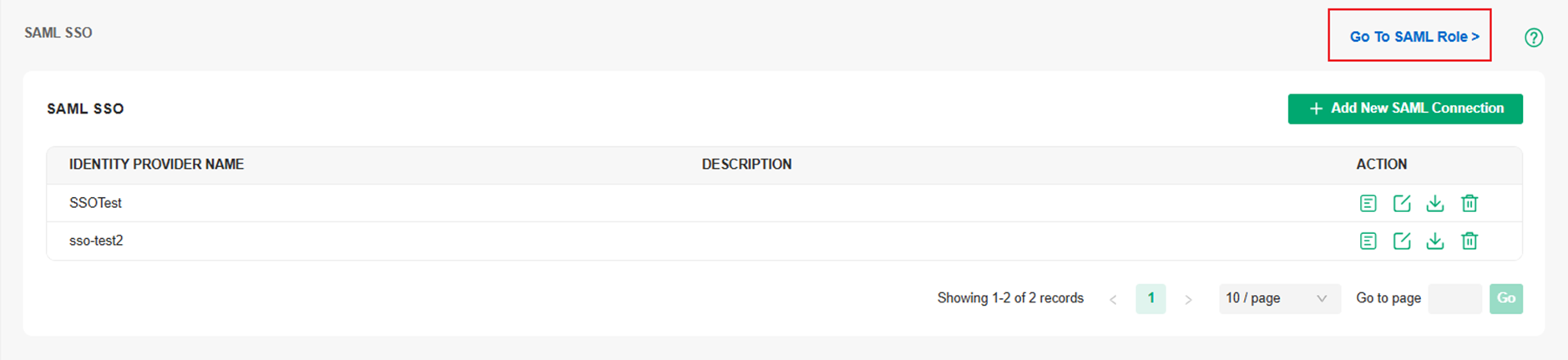

3단계. 컨트롤러로 이동하여 SP 시스템을 구성합니다. 전체 보기 > 설정 > SAML SSO로 이동한 다음 새 SAML 연결 추가를 클릭합니다.

새 SAML 연결 추가 창에서 신원 공급자 이름을 입력하고 방금 다운로드한 메타데이터.xml 파일을 이 창에 업로드한 후 보내기를 클릭합니다.

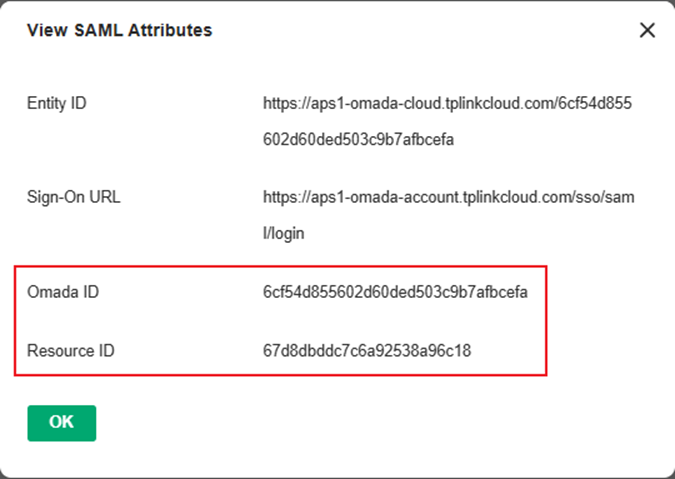

SAML SSO 관리자 페이지로 돌아가서 방금 구성한 항목의 상세 정보를 확인합니다.

이 창에 정보, 특히 리소스 ID와 Omada ID를 기록합니다.

SAML 역할로 이동을 클릭합니다.

새 SAML 역할 추가를 클릭하여 새 SAML 역할을 시작합니다.

SAML 역할 이름과 역할의 권한을 설정한 다음 만들기를 클릭합니다. 이름에 따라 Azure/Entra에서 SAML 역할이 설정됩니다.

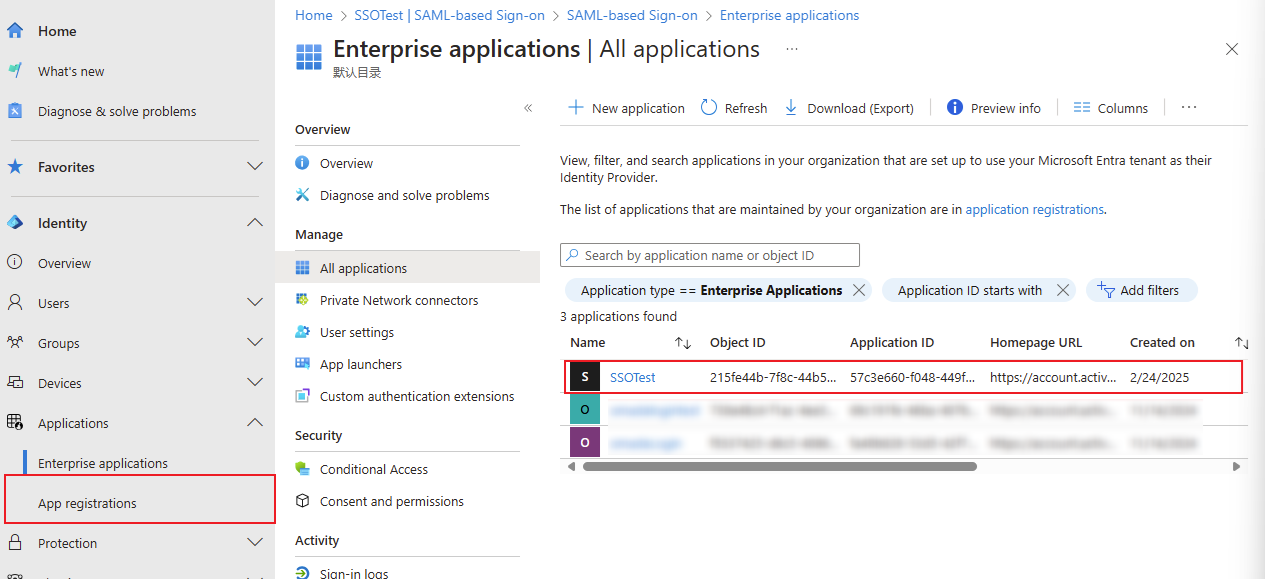

5단계. Entra 홈페이지에서 앱 등록을 클릭합니다. 생성한 IdP를 클릭합니다.

기본 SAML 구성에서 편집을 선택하여 구성을 구성합니다.

- 식별자 (엔티티 ID): 컨트롤러의 SSO 세부 정보에서 얻은 엔티티 ID를 입력합니다.

- 회신 URL(어설션 소비자 서비스 URL): 컨트롤러의 SAML 속성에서 얻은 로그인 URL을 입력합니다.

- 로그인 URL (선택 사항): 이 텍스트 막대는 비어 있어야 합니다. 컨트롤러의 SSO 세부 정보에서 얻은 로그인 URL과 혼동하지 마세요.

- 릴레이 상태의 경우 Base64를 사용하여 "resourceId_omadaId" 스크립트를 디코딩해야 합니다. 모든 오픈 소스 Base64 암호화 도구를 사용하여 이 스크립트를 암호화할 수 있습니다.

앱 역할을 클릭하고 역할을 만듭니다.

여기의 표시 이름 및 값은 컨트롤러의 SAML SSO 역할 이름과 일치해야 합니다.

6단계. Entra 홈페이지에서 기업용 애플리케이션을 클릭합니다. 애플리케이션을 클릭한 다음 사용자 및 그룹을 클릭합니다. 계정을 선택하고 직접 만든 역할을 할당합니다.

선택한 사용자에게 하나의 역할을 할당하도록 선택합니다.

여기서는 위에서 만든 "SSOtest" 역할을 예로 들어 선택한 사용자에게 할당합니다.

7단계. Entra 홈페이지에서 기업용 애플리케이션을 클릭합니다. 애플리케이션을 클릭한 다음 통합 인증 설정을 클릭합니다.

파트 2 속성 및 클레임에서 편집을 클릭하여 속성을 편집합니다.

새 클레임 추가를 클릭합니다.

username을 매개변수로 추가합니다. Name은 username으로 설정하고 Source attribute은 user.displayname으로 설정합니다.

usergroup_name을 매개변수로 추가합니다. Name은 usergroup_name으로 설정하고 Source attribute은 user.assignedroles로 설정합니다.

페더럴 메타데이터 XML을 다운로드합니다.

9단계. 클라우드 기반 컨트롤러의 SAML SSO 장치로 돌아갑니다. SSO 구성을 편집하고 다운로드한 메타데이터.xml 파일을 이 창에 업로드한 다음 보내기를 클릭합니다.

확인

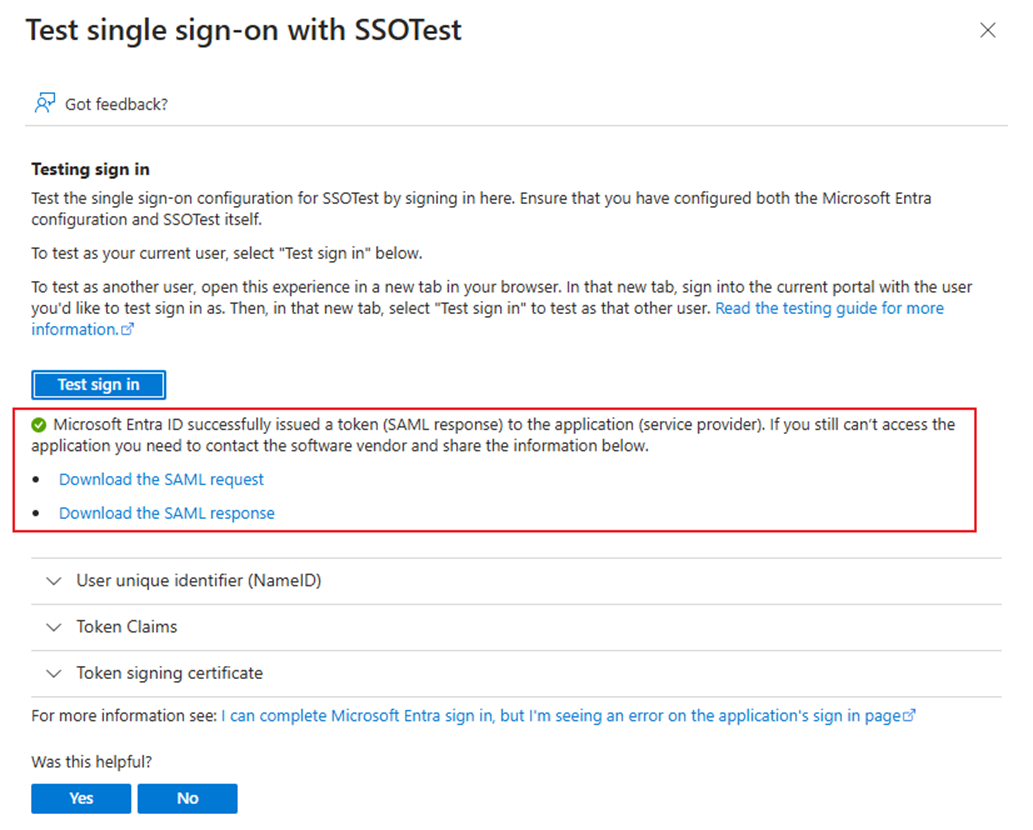

방법 1: SAML 기반 로그인 설정의 5번 항목으로 이동하여 테스트 버튼을 클릭하여 이 SAML SSO를 테스트합니다.

로그인 테스트를 클릭하여 Omada 컨트롤러로 리디렉션되는지 테스트합니다.

브라우저에서 Microsoft 로그인으로 리디렉션되며, 로그인할 Microsoft ID를 선택하라는 메시지가 표시됩니다. 여기서는 6단계에서 역할을 할당했던 사용자를 선택합니다.

로그인에 성공하면 테스트 페이지로 돌아오고 테스트 결과가 테스트 로그인 버튼 아래에 표시됩니다.

방법 2: https://myapplications.microsoft.com으로 이동합니다. Microsoft ID로 로그인한 후 방금 구성한 애플리케이션을 클릭하여 Omada 컨트롤러에 로그인합니다.

브라우저에서 Microsoft 로그인으로 리디렉션되며, 로그인할 Microsoft ID를 선택하라는 메시지가 표시됩니다. 여기서는 6단계에서 역할을 할당했던 사용자를 선택합니다.

로그인하면 Omada 컨트롤러로 리디렉션됩니다.

결론

Microsoft Entra/Azure ID를 사용하여 Omada 컨트롤러의 SAML SSO를 성공적으로 구성했습니다.

해당 제품의 설명서를 다운로드 센터에서 다운로드하여 각 기능 및 설정에 대한 자세한 내용을 확인할 수 있습니다.

FAQ

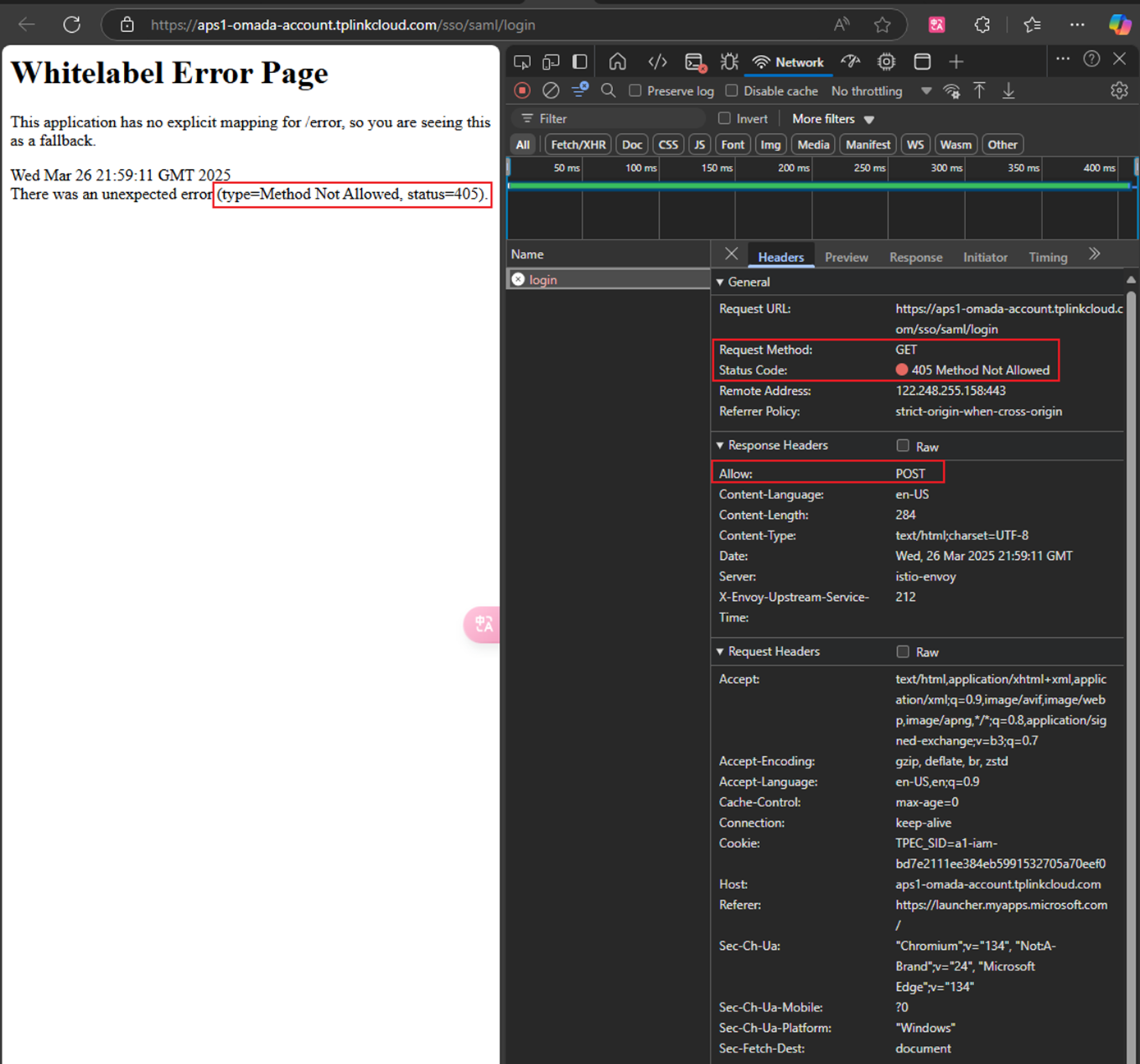

1. 브라우저에서 동안 레이블 오류 페이지를 보고하면 어떻게 해야 하나요? 개발 도구 창을 확인하면 "405 메서드 허용되지 않음" 오류 코드가 표시됩니다.

답변: 개발 도구에서 응답 헤더의 허용 메서드는 POST이지만 일반적으로 요청 메서드는 GET이라는 것을 알 수 있습니다. 기술이 일치하지 않습니다.

애플리케이션의 기본 SAML 구성으로 돌아가서 편집을 선택하여 구성을 구성하고 식별자, 회신 URL 및 릴레이 상태를 다시 확인한 다음 로그인 URL(선택 사항)을 정리하는 것을 잊지 마세요. 이 부분은 비워둡니다.

2. 오류 코드 {"errorCode":-1001,"msg": "Invalid request parameters."}가 발생하면 어떻게 합니까?

답변: 파트 2 속성 및 클레임으로 돌아가서 사용자 이름과 사용자 그룹 이름을 설정했는지, 값이 올바른지 확인하세요.

3. 오류 코드 {"errorCode":-1, "msg": "Something went wrong. Please try again later or contact our technical support."}가 발생하면 어떻게 합니까?

답변: SAML 인증서로 돌아가서 인증서가 두 개 이상 있는 경우 수동으로 추가한 인증서를 삭제하세요.

이 문서에는 기계 번역이 적용되었으며, 정확한 내용을 확인하려면 원본 영문 문서를 참고하시기 바랍니다.